ゼロトラストとは?仕組みとメリット、

実現に必要な取り組みを解説

公開:2023年7月5日

更新:2025年2月5日

近年の情報セキュリティ対策で主軸となりつつある、「ゼロトラスト」という概念。情報セキュリティ対策に携わる方であれば聞き馴染みのある言葉かと思います。しかし、ゼロトラストについてよく知らない方やもっと詳しく知りたいと思っている方は多いのではないでしょうか。

この記事では、ゼロトラストの基本や注目される背景、実現に向けた取り組み方法や課題などを解説します。

セキュリティ対策にお悩みの方へ

「ゼロトラストセキュリティ導入ポイント概略ブック」

昨今、中小企業へのサプライチェーンを狙った攻撃も増加。大企業だけでなく中小企業もゼロトラストセキュリティ対策が有効である。ゼロトラストセキュリティの基礎、導入への4つのフェーズや成功事例を徹底解説しています。

目次

1. ゼロトラストとは

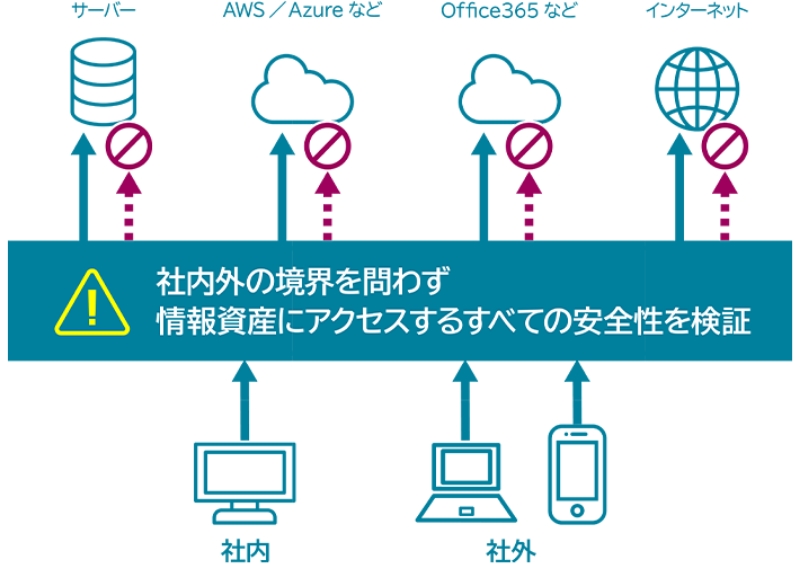

ゼロトラストとは、情報資産に対するすべてのアクセスを信頼せず、均等に適切な情報セキュリティ対策を講じるべきという考え方です。「決して信頼せず必ず確認せよ(Never trust, Always verify)」を前提に、社内社外の境界を問わず、情報資産にアクセスするすべての安全性を検証することで、情報資産に対する脅威を防ぎます。

2020年8月に、米国国立標準技術研究所(NIST)がゼロトラスト・アーキテクチャを提唱しており、日本でも今後さらにゼロトラストセキュリティの導入が加速していく可能性があります。

1.1. 従来のセキュリティモデルとの違い

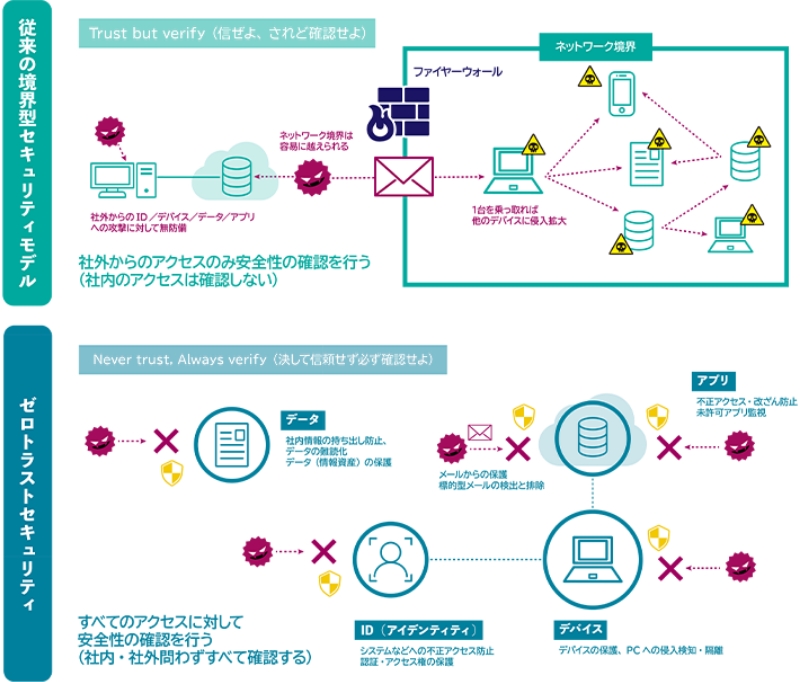

従来のセキュリティモデルは、「信ぜよ、されど確認せよ(Trust but verify)」を前提としています。つまり「社内ネットワークは信頼できるもの、社外ネットワークは信頼できないもの」として扱ってきました。社内と社外で境界を引き、境界に情報セキュリティ対策を講じることから、境界型セキュリティモデルとも呼ばれています。

従来のセキュリティモデルでは、社内と社外の境界にファイアウォールやIDS、IPSなどのセキュリティ機器を置き、社外からの通信を制御しつつ情報資産を信頼できる社内に保存し、社内からのアクセスのみに絞ることで脅威を防いできました。

しかし近年では、オンプレミスからクラウドへと情報資産の保存場所や情報資産にアクセスする場所が変わってきており、社内ネットワークが必ずしも信頼できるとは限らなくなっています。従来のセキュリティモデルでは防ぎきれない脅威を防ぐために、すべてを信頼しないゼロトラストの考え方が重要なのです。

| 従来のセキュリティモデル | ゼロトラスト | |

|---|---|---|

| 社外ネットワーク | ✖信頼しない 社外からの通信をFWやIDS、 IPSなどで制御 |

✖信頼しない 多要素認証による 認証強化やログ監視などで制御 |

| 社内ネットワーク | 〇信頼する 簡易的な認証や 権限による確認のみ |

1.2. SASE(サシー)との違い

ゼロトラストと一緒によく目にする「SASE(サシー)」は、Secure Access Service Edgeの頭文字を取った言葉です。ネットワークとセキュリティを統合して管理するフレームワークを指します。

SASEには、クラウドの利用を前提とする高度なネットワークとセキュリティの機能が含まれています。ゼロトラストは従来のネットワークの境界を取り除いて社内外双方にセキュリティ対策を講じる概念のため、SASEはゼロトラストを実現するための手段の1つととらえるとよいでしょう。

2. ゼロトラストが注目される

背景

ここからは、ゼロトラストが注目される背景を解説します。

2.1. 最新の状況把握と対策が必要

近年、企業でのITの利活用が進むと同時に、サイバー攻撃も増加・巧妙化しています。

そうした状況を受け、経済産業省では「サイバーセキュリティ経営ガイドライン」を公開しています。このガイドラインでは、サイバー攻撃から企業を守るために経営者が認識すべき3つの原則と、セキュリティ対策を実施する責任者に指示すべき重要な10項目がまとめられています。

サイバーセキュリティ経営ガイドラインをふまえつつ安全かつ効果的なITの利活用をおこなうためには、企業規模を問わず経営者がセキュリティや危機に関する最新の状況を把握し、経営者主導のもと対策を実践する必要があります。

現在のセキュリティの主流概念となっているゼロトラストへの理解も、最新のセキュリティ動向を把握するうえで欠かせません。

2.2. 働き方の変化と外部ネットワークの利用

IT技術の発達により、スマートフォンやタブレット端末などのモバイルデバイスの活用も一般化しました。また、新型コロナウイルスの影響もあり、テレワークなどの新しい働き方も普及しています。

その結果、社外から社内サーバーにアクセスする必要が生じ、セキュリティの範囲が社外にまで広がりました。そうした社外からのアクセスに対し安全性を担保するためにも、ゼロトラストをふまえた情報セキュリティ対策がますます重要となっているのです。

2.3. クラウドサービスの普及

クラウドサービスの普及により、社外のセキュリティにも考慮しなければならなくなったことも、ゼロトラストの考え方が広まった大きな要因です。

IaaSを始めとするクラウドサービスの利用が広まり、社内情報や機密情報を社外に保存する企業が増えています。しかし、クラウドサービスを利用すれば利便性は増しますが、その分セキュリティリスクが高まります。

IaaSやPaaS、SaaSなどクラウドサービスの種類や特徴について、以下の記事でより詳しく解説しています。

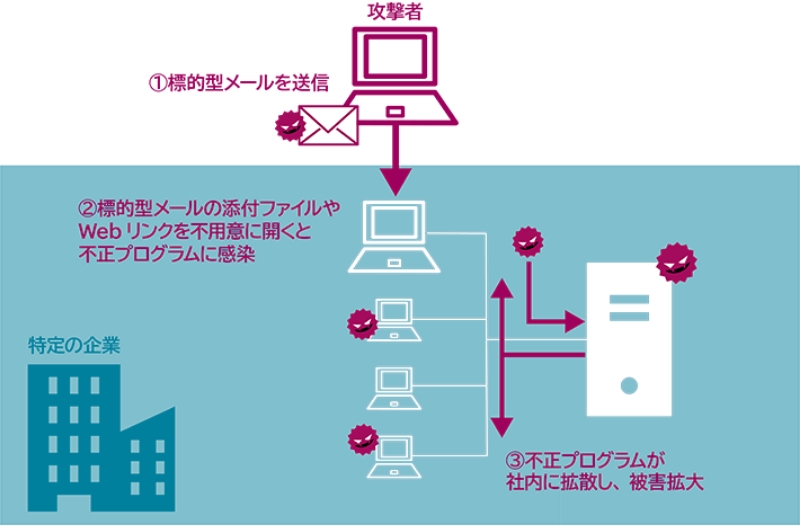

2.4. 情報漏洩の増加

近年、標的型メールでマルウェアを侵入させたり、機器・システムなどの脆弱性を突いた攻撃により社内の閉域環境に侵入されたりする事例や、従業員が社内情報を持ち出し故意や不注意で漏洩させる事例が相次ぎ、社内からのアクセスが必ずしも信頼できないという認識が一気に広がりました。

これらの事例をふまえ、たとえ社内からのアクセスであっても適切な情報セキュリティ対策を実施してアクセスの制御と監視をおこなうというゼロトラストの概念が、大きく注目されるようになっています。

情報漏洩を防ぐための情報セキュリティ対策の詳細については、以下の記事をご参照ください。

3. ゼロトラストを実現するための7つの要件

ゼロトラストを実現するためには、7つの要件を満たすことが重要です。どれか一つが欠けても脆弱性につながる可能性があります。それぞれ見ていきましょう。

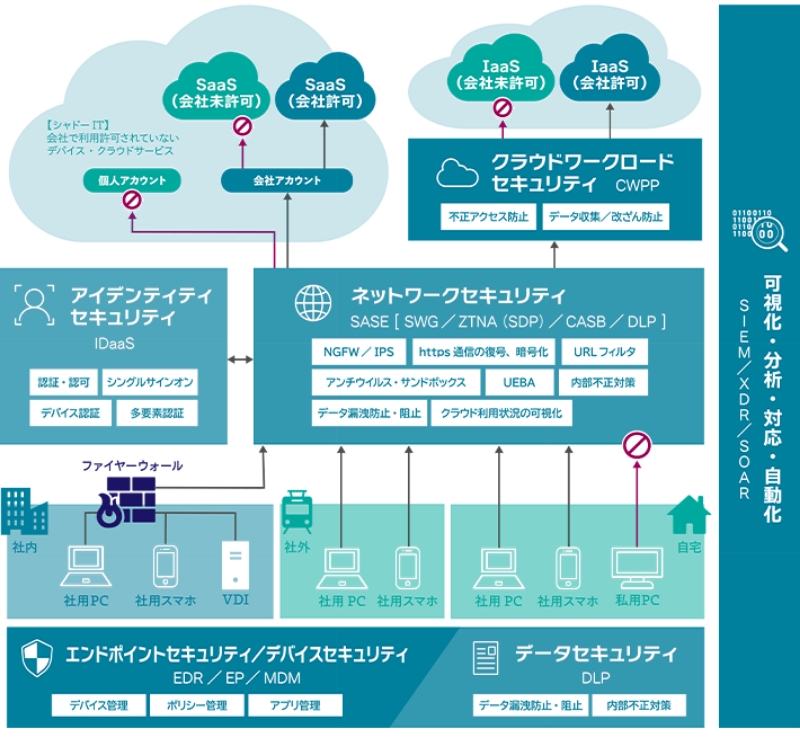

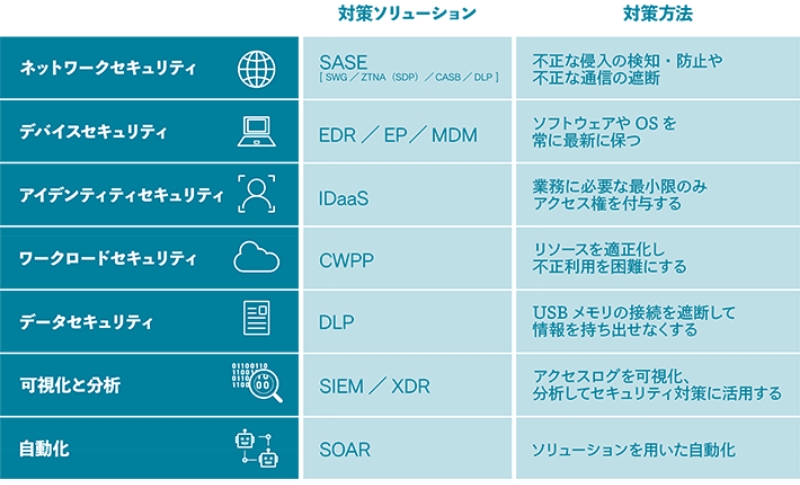

3.1. ネットワークセキュリティ

「ネットワークセキュリティ」は、ネットワークに対する不正な侵入の検知・防止や不正な通信の遮断など、ネットワーク全体を保護するためのセキュリティ対策です。社内であっても許可された端末しか接続させず、必要な通信のみを許可し通信を暗号化するなどの施策が該当します。

3.2. デバイスセキュリティ

「デバイスセキュリティ」は、業務で利用するデバイスのマルウェア感染防止やソフトウェアのアップデートなど、デバイスを保護するためのセキュリティ対策です。

具体的には、ウイルス対策ソフトをインストールする、ソフトウェアやOSを常に最新に保つなどの施策が該当します。

3.3. アイデンティティ

セキュリティ

「アイデンティティセキュリティ」は、システムなどへの不正アクセス防止や業務範囲外の情報に対するアクセス防止など、認証・アクセス権を保護するためのセキュリティ対策です。

多要素認証を導入する、固有識別子による認証を導入する、アクセス権限設定により業務に必要な最小限のみ付与するなどの施策が該当します。

3.4. クラウドワークロード

セキュリティ

「クラウドワークロードセキュリティ」は、端末のCPUやメモリなどの使用率・負荷を可視化し把握するなど、ITリソースを保護するためのセキュリティ対策です。

リソースを適正化し不正利用を困難にする、使用率の急騰で不正利用を検知する仕組みを導入するなどの施策が該当します。

3.5. データセキュリティ

「データセキュリティ」は、社内情報の持ち出し防止やデータの難読化など、データ(情報資産)を保護するためのセキュリティ対策です。

USBメモリの接続を遮断して情報を持ち出せなくする、データ自体やデータを保存する際の通信を暗号化しデータを読み出せなくするなどの施策が該当します。

3.6. 可視化と分析

「可視化と分析」は、データ通信やシステムなどで得られたログを可視化、分析してセキュリティ対策に活用することです。

ログが保存される場所はさまざまであり量も膨大なため、いかにログを一元管理し効率的に必要な情報を抽出できるかが重要となります。

また、セキュリティインシデントにつながるログは24時間・365日体制での確認が求められるため、セキュリティ企業への外部委託も検討する必要があるでしょう。

万が一サイバー攻撃を受け、脅威がユーザ環境に侵入した際に攻撃の痕跡を可視化しておくことでインシデントの調査、原因の特定、対処を行うことが可能となります。

3.7. 自動化

「自動化」は、各種セキュリティの運用や監視を効率化するためにセキュリティ対策のプロセスを自動化することです。

前述したとおり、ゼロトラストの実現に求められるセキュリティ対策は多岐にわたり、すべてを手動かつ個別に対応していては膨大な時間がかかり迅速性が失われてしまいます。

万が一セキュリティインシデントが発生した場合、被害を最小限にするために重要となるのは迅速な初動対応です。そのためにも、ソリューションを用いた自動化を検討しましょう。

4. ゼロトラストを実現させる

ソリューション

ゼロトラストを実現するにあたり、どのようなソリューションがあるのかを具体的にご紹介します。

4.1. ネットワークセキュリティ

ネットワークセキュリティには、不正端末検出・遮断システムやファイアウォール・UTM、Secure Web Gatewayなどの導入が有効です。

特に不正な通信やウイルス、迷惑メールなどを防ぐ役割を担うファイアウォール・UTMは、ゼロトラストを実現するうえで重要です。ファイアウォール・UTMを導入すれば、セキュアな社内ネットワークおよびインターネット通信を実現できます。

ただし、機能やスループットなどはソリューションによって異なるため、自社の要件に合ったものを導入することが大切です。

4.2. クラウドセキュリティ

クラウドセキュリティとは、クラウドで利用するID管理やクラウドへのアクセス制御、データセキュリティの対策・ソリューションを指します。複数のクラウドサービスで利用するIDとパスワードをクラウドで統合管理するIDaaSや、クラウド通信の制御と可視化をおこなうCASB(Cloud Access Security Broker)などの導入が有効です。

4.3. エンドポイントセキュリティ

エンドポイントセキュリティとは、エンドポイント(クライアント端末)の監視やマルウェア感染防止、統合管理などの対策・ソリューションを指します。

インターネットとの通信が増え、個人に対するサイバー攻撃が増加・巧妙化している昨今では、エンドポイントのセキュリティ強化が非常に重要です。エンドポイントのセキュリティ強化には、エンドポイントを監視するEDRや、マルウェアを検知・防御するエンドポイントセキュリティ製品の導入が有効です。

エンドポイントセキュリティのソリューション例については以下をご参照ください。

4.4. Webアプリケーション保護(WAF)

企業で運営しているWebサイト・Webアプリケーションに対するサイバー攻撃を防ぐためには、WAF(Web Application

Firewall)の導入が有効です。

WAFは、一般的なファイアウォールでは防御できない高階層のサイバー攻撃を遮断し、Webサイト・Webアプリケーションへの不正アクセスや改ざんを防ぎます。特に外部公開しているWebサイト・Webアプリケーションには、WAFの導入が必須でしょう。

WAFのソリューション例については以下をご参照ください。

4.5. 監視体制

セキュリティインシデントはいつ起こるか分からないため、常に状況を監視し、トラブルに対応できる体制を整えておく必要があります。ログをもとにセキュリティインシデントの予兆やリスクを把握しておく点でも、ゼロトラストの実現に欠かせないものです。

しかし社内だけでは、セキュリティの専門性を担保した体制構築は難しいでしょう。

その場合は、セキュリティ運用・監視のソリューションを活用し、セキュリティの専門企業に外部委託するのがおすすめです。ソリューションによってはセキュリティ運用・監視をおこなうだけでなく、定期的なレポートでリスク分析や改善に向けたアクションプランの策定をおこなってくれます。

セキュリティ運用・監視のソリューション例は以下をご参照ください。

4.6. SASE

先述の「SASE(サシー)との違い」でも解説したように、SASEとはゼロトラストを実現するフレームワークです。ネットワークとセキュリティに関するさまざまな機能が含まれており、企業によってどのような機能・ソリューションを導入するべきかは異なります。しかし、自社にはどの機能・ソリューションが必要なのか、その判断がつかないというお客さまもいらっしゃるでしょう。

QT PROは、お客さまの拠点規模やご利用状況などに合わせ、ゼロトラストセキュリティ製品とクラウドサービス普及におけるインターネットトラフィックのひっ迫を解消できるサービス(QT PRO SD-WAN)を組み合わせたSASEの提案をいたします。

【その他セキュリティ関連サービス】

5. ゼロトラスト導入のメリット

ゼロトラストを導入することによって得られるメリットを、より具体的に見てみましょう。

5.1. セキュリティがより

強固になる

ゼロトラストの考えに基づき、社内、社外を分けずにセキュリティ対策を見直せばセキュリティをより強固にできます。従業員が安全にネットワークを利用できるようになるとともに、セキュリティインシデントのリスク低減につながります。

5.2. クラウドサービス導入で利便性が上がる

ゼロトラストでクラウドサービスを利用するリスクを低減できれば、積極的にクラウドサービスを利用できるようになります。クラウドサービスの利用によりテレワークや出張先でもデータを取り扱いやすくなり、働き方改革の推進など、従業員の利便性向上につながるでしょう。

5.3. 業務効率化と安全性を両立できる

近年では多くの企業がDXを推進していますが、システム間の連携やビッグデータの解析、AIの活用などの面では、クラウドサービスの活用が重要となります。また、社内外でのコラボレーション促進も大切になります。ゼロトラストによりセキュリティが強固になれば、安全性を担保しながらDX推進による業務効率化を実現できるでしょう。

6. ゼロトラスト導入の

課題・デメリット

ゼロトラストの導入には多くのメリットがあります。しかし従来のセキュリティ対策を見直し新しいソリューションを導入するためには、決して少なくないコストがかかります。まずはその点が課題となるでしょう。場合によっては、レスポンスの低下や制約の増加など、従業員の利便性が下がる可能性がある点にも注意が必要です。

一方で、一度セキュリティインシデントが発生すると、企業活動の停止や顧客からの信頼喪失など、多大な損失が発生する恐れがあります。その影響を考えれば、決して不要なコストではありません。

企業戦略としてゼロトラストへの投資をおこない、従業員やステークホルダーにもゼロトラスト導入により得られるメリットを正しく理解してもらえるよう周知を進めるとよいでしょう。

7. まとめ

ゼロトラストとは、情報資産へのすべてのアクセスに対して均等に適切なセキュリティ対策を講じるべきとする考え方です。社内と社外の境界がなくなりつつある現代の環境では、ゼロトラストがセキュリティ対策の主流な概念となっています。

ゼロトラストの実現には複数の要件を満たすことが重要です。それぞれの要件に対応したソリューションはさまざまですが、企業の環境によってどのソリューションを選択すべきか異なります。

ゼロトラストの実現には複数のソリューションを導入する必要があり、コストや利便性の低下などのデメリットも伴います。

しかし、ゼロトラストはセキュリティ強化やクラウドサービスの利活用、業務効率化実現に大きなメリットがあり、コスト以上の安心や安全を企業にもたらすものです。

今回ご紹介していないゼロトラスト商品も多数取り扱っており、QT

PROは、お客さまの環境に合わせ、ゼロトラストの実現に最適なソリューションを提案いたします。ゼロトラストの導入をご検討の際には、ぜひお気軽にお問合せください。

8. 資料ダウンロード

お客さま情報をご入力後、「ゼロトラストセキュリティ導入ポイント概略ブック」をダウンロードいただけます。

別途ご入力いただいたご相談・お問合せについては、当社よりご連絡させていただきます。